Internet se je spremenil v bojišče. Vsako sekundo se dogaja na stotine kibernetskih napadov, zlorab omrežij, strežnikov in delovnih postaj. Organizirane kibernetske kriminalne združbe plenijo poslovne podatke družb, zajemajo številke plačilnih kartic, kradejo osebne podatke strank in onemogočajo delovanje spletnih strani. V tem trenutku se dogajajo tile napadi:

Zakaj je potrebno skrbeti za informacijsko varnost podjetja?

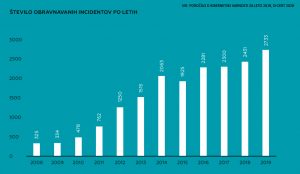

Slovenija je majhna, a to ne pomeni, da ni pod drobnogledom hekerjev. Graf naraščanja števila prijavljenih incidentov je strm. V zadnjih desetih letih se je število incidentov povečalo za devet krat. Resnično število dogodkov je precej večje, saj mnoga podjetja in državne institucije dogodkov ne prijavijo zaradi varovanja svojega ugleda oziroma zaradi izpostavljanja svoje ranljivosti, za katero nimajo pravega zdravila. Slovenski center za kibernetsko varnosti SI-CERT je objavil poročilo o kibernetskih napadih v letu 2019. Nekatere številke so zgovorne:

- Letos bodo investicije podjetij v kibernetsko varnost zrasle v povprečju za 9%.

- Kibernetski kriminal ustvari na leto vsaj 1,5 bilijona dolarjev dobička.

- Porast nedovoljene kibernetske dejavnosti je 11% letno.

- 43% napadov je ciljanih v mala podjetja.

- V letu 2021 se bo čas med dvema napadoma izsiljevalskih programov s 15 sekund skrajšal na 11 sekund.

- Vsako tristoto e-sporočilo v sektorju javne uprave je zlonamerno.

- 92% zlonamerne programske opreme se širi preko e-pošte.

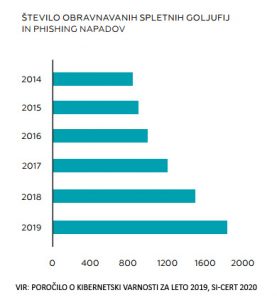

Število spletnih goljufij se je v Sloveniji v zadnjih petih letih povečalo za 150%.

Kritični faktor pri zlorabah je pomanjkanje varovalne opreme ter prenizka raven znanja v organizacijah.

Je vaše podjetje pripravljeno na obrambo pred temi napadi? Za upravljanje današnjih kompleksnih požarnih pregrad in prepoznavanje groženj so potrebne izkušnje, poglobljeno tehnično znanje in pravi izbor opreme. Varovanje sistema je potrebno načrtovati skladno s potrebami. Napačno nastavljene požarne pregrade, neposodobljeni operacijski sistemi strežnikov in napačne sistemske nastavitve so eni glavnih vzrokov za vdore v omrežja in informacijske sisteme.

Rezultantini inženirji so opravili certificiranje za najvišjo stopnjo akreditacije, ki jo ima kakšen partner v Sloveniji, Fortinet Expert Partner. S Fortinetovimi požarnimi pregradami delamo od leta 2007, ko smo Fortinet pripeljali v Slovenijo. Danes je Fortinet vodilni svetovni proizvajalec rešitev za omrežno varnost.

Poskrbimo za celovito varnost vašega poslovanja

Varovanje, vgrajeno v omrežje

Možnosti varovanja z dostopovnimi seznami v omrežnih elementih so že zdavnaj preživete. Sodobne rešitve “prepredejo” omrežje z “varovalno tkanino” (security fabric). Gre za kombinacijo varovalnih elementov v omrežju, ki med seboj komunicirajo in si izmenjujejo informacije o potencialnih pretnjah. Med take elemente lahko štejemo, npr. čelno požarno pregrado na meji zasebnega omrežja in interneta, namenski varni strežnik e-pošte, notranjo segmentacijsko požarno pregrado med notranjimi sklopi omrežja (poslovni del, produkcija, razvoj, …), peskovnik (sandbox) za odkrivanje še nepoznanih pretenj in programsko opremo za varovanje končnih točk na delovnih postajah. Za večja podjetja obstaja še vrsta drugih elementov varovalne tkanine, kot so stikala, ki jih upravlja požarna pregrada, varovanje pred DDOS napadi, aplikacijske spletne požarne pregrade za strežnike, proaktivno heuristično delovanje v primeru odstopanja prometa od statističnega vzorca (EDR), varovanje pred namernim odtekanjem podatkov iz notranjega omrežja (DLP) in drugi.

Omrežno varovanje je pomemben element informacijske varnosti. Požarne pregrade ali varnostna tkanina poskrbijo tudi za ščitenje morebitnih ranljivosti neposodobljenih operacijskih sistemov.

Varovalne rešitve niso univerzalne. Prava kombinacija varovalnih elementov je ponavadi za vsakega naročnika drugačna.

Gradniki omrežne varnosti

Nekaj naših gradnikov iz nabora opreme, ki rešujejo specifične problematike varovanja:

- FortiGate NGFW – (Next Generation Firewall), požarna pregrada nove generacije. Požarna pregrada spremlja prometne tokove, jih analizira in z globokim pregledovanjem podatkovnih paketov ugotavlja, kakšen aplikacijski promet poteka med zunanjim nevarnim svetom in notranjo delovno postajo. Glede na pravila skrbnika lahko s prometom manipulira.

- FortiMAIL, namenski strežnik za elektronsko pošto, z vgrajenimi algoritmi in filtri za prepoznavanje in odstranjevanje zlonamerne pošte, phishinga, izsiljevalske kode in podobnih prevar.

- Fortinet WAF – (Web Application Firewall), požarna pregrada, ki nadzira podatkovne tokove med zunanjim nevarnim svetom in aplikacijami na spletnem strežniku. Njen namen je varovanje spletnega strežnika pred zlorabo ali zavrnitvijo storitve.

- Fortinet EDR – (Event Detection and Response), proaktivno ukrepanje v primeru nenavadnega obnašanja podatkovnih tokov v omrežju. Vključuje hevristične učne metode, s katerimi se naprava nauči, kaj je “običajen” promet in na osnovi tega prepoznava anomalije.

- DLP – (Data Leakage Protection), sistem za vzpostavitev dovoljenega in prepovedanega iztoka informacij iz notranjega omrežja v zunanji svet. Varuje na omrežnih vmesnikih, tiskalnikih, USB vmesnikih in podobno. Analizira vsebino dokumentov, če smejo iz notranjega sistema (omrežje, računalniki, tiskalniki) ali ne.

- FortiDDOS – (Distributed Denial of Service), naprava, ki pred zunanjo požarno pregrado odbija napade okuženih računalnikov (Bot Army), ki z bombandiranjem strežnika lahko preprečijo njegovo delovanje vsem uporabnikom

- FortiADC – (Application Delivery Control), naprava, ki balansira storitve med farmo strežnikov in razpoložljivimi izhodnimi linijami. Sistem omogoča porazdelitev obremenitev na linijah in strežnikih, da uporabniki ne občutijo preobremenitev omrežij.

Specifičnih rešitev je še mnogo. Če imate konkretno težavo, vam bomo z veseljem pomagali najti pravi pristop.

Varnosti se lotevamo temeljito in celovito

Analiza in načrtovanje

Z naročnikovim sistemskim skrbnikom pregledamo stanje omrežja in informacijskih virov. Identificiramo ranljivosti obstoječega sistema in določimo varnostne cilje. Na osnovi pregleda predlagamo idejne rešitve. V tej fazi po potrebi vključimo tudi specialiste principalov za specifične varnostne rešitve, ki lahko prispevajo izkušnje številnih drugih strank v regiji in širše po Evropi.

Izbor opreme in integracija v obstoječe okolje

V fazi izbora opreme preverimo, kako se bo specifična oprema lahko vključila v obstoječe okolje in kako se bodo posamični gradniki povezovali med seboj. Z naročnikom skupaj razmišljamo o kasnejšem nadzoru, morebitni centralizaciji in upravljanju. Opremo postavimo na smiselne točke omrežja in jo konfiguriramo v skladu s sprejeto varnostno politiko naročnika.

Nadzor, vzdrževanje in upravljanje

Za večji, distribuiran sistem je nujno poskrbeti za centralizirano upravljanje in poenotenje varnostnih pravil, saj upravljanje posamičnih kosov opreme neizogibno vodi v človeške napake in posledično ranljivosti. Pomembno je določiti, kam bodo varnosti sistemi pošiljali obvestila in alarme, kdo bo skrbel za pregledovanje sistemskih zapisov, kakšna poročila in s kakšno periodo se bodo generirala in kdo jih bo prejemal. Če prevzamemo vzdrževanje in upravljanje varnostne rešitve, naši inženirji poskrbijo za redno osveževanje in nadgrajevanje sistema ter za preventivne preglede.

Pogosta vprašanja in odgovori

V: Kako nam boste nastavili varnostno politiko?

O: Varnostno politiko si določi vsaka entiteta glede na svoje poslovne potrebe in procese. Pri tem vam lahko svetujemo, ne moremo pa odločati namesto vas. Ko bo varnostna politika določena, vam jo bomo prelili v varnostna pravila na požarni pregradi ali drugih varovalnih napravah.

V: Kaj je Data Leaking Protection?

O: To je sistem, osredotočen na preprečevanje uhajanja določenih podatkov iz oraganizacije. Na delovnih postajah so nameščeni programski agenti, ki sodelujejo s strežnikom nekje v omrežju. Na strežniku so vzpostavljena pravila, skladna z varnostno politiko podjetja. Če agent zazna aktivnost, ki ni dovoljena, na svoji delovni postaji prepreči tako aktivnost. Enostaven primer: podjetje dovoli izdajanje ponudb v obliki pdf, ne pa v obliki excel, zato da se ne vidi, na kakšen način je izračunana cena. Agent tako prepreči, da bi zaposleni v e-pošto pripel excel datoteko, ki vsebuje besedo ‘ponudba’. Prav tako take datoteke ni možno zapisati na USB ključek.

V: Kako deluje segmentacijska požarna pregrada?

O: Segmentacijska pregrada ima več vmesnikov in medsebojno ločuje ključne dele privatnega omrežja, kot so: strežniški segment, nadzorni segment, uporabniški segment demilitarizirana cona za javne strežnike … Med vsakim parom vmesnikov so specifična pravila, ki varujejo segmente med seboj. Nekoč smo požarne pregrade postavljali na mejo med privatnim omrežjem in internetom. Danes pa se izkazuje, da je večina privatnih omrežij kompromitiranih tudi od znoter.